2017年5月16日 星期二

Andy 的隨手寫技術筆記本: 將現有 Windows Server 2003 R2 網域升級至 Windows Server 20...

Andy 的隨手寫技術筆記本: 將現有 Windows Server 2003 R2 網域升級至 Windows Server 20...: 在之前的文章中,已經有帶大家從 Windows Server 2003 R2 的網域升級至 Windows Server 2008 R2 ,而現在 Windows Server 2012 R2 也在 PreView 階段,在不久後也即將上市。對於尚未升級的企業來說,也許可以考慮等...

2016年4月30日 星期六

Windows AD 常用群組原則(組策略)

資料來源

摘要:整理的常用群組原則

這是我大學時,半工半讀,在做SI幫客戶設計的一份群組原則~

一、利用群組原則設定WSUS更新來源

[電腦設定] > [系統管理範本] > [Windows 元件] > [Windows Update]。

設定近端,並輸入WSUS 的IP

二、利用群組原則設定IE

(1).Active X啟動 (記得閉閉Server 2008的IE ESC)

群組原則 > 使用者設定 > windows設定 > Internet Explorer維護 > 安全性

以下三個種類型的網路都要設定(網際網路、近端網路、信認網路)

- 關閉快顯封鎖

- Active X 自動執行

- 允許Flash 播放器 和 Java script

(2).固定首頁

1.群組原則 > 使用者設定 > windows設定 > Internet Explorer維護 > 安全性 > 重要URL: http://www.ABC.gov.tw/對應> 192.168.29.2

2.DNS要設定解析,不然找不到主機。

(3).匯入我的最愛

群組原則 > 使用者設定 > windows設定 > Internet Explorer維護 > URL> 我的最愛與連結

三、利用群組原則複製桌面捷徑

(1)請解開桌面捷徑包.rar 放置fileserver 並分享

(2). 群組原則 >使用者設定>Windows 設定> 指令碼> 登入>新增兩個個批次檔

Copylink_XP.bat

@echo off

copy /y "\\win2008ad1\desktop_templates\INFINITT G3 PACS.lnk" "%USERPROFILE%"\桌面"

copy /y "\\win2008ad1\desktop_templates\UltraVNC Viewer.lnk" "%USERPROFILE%"\桌面"

Copylink_Win 7.bat

@echo off

copy /y "\\win2008ad1\desktop_templates\UltraVNC Viewer.lnk" "%USERPROFILE%"\desktop"

copy /y "\\win2008ad1\desktop_templates\欲佈署至使用者桌面的程式.lnk" "%USERPROFILE%"\desktop"

(3).在DC 上,開啟群組原則,找到WMI篩選器。

(4).右鍵點選「新增」,在名稱裏輸入您指定的名稱(例如Windows 7 /Vista),再點選「新增」。

(5).在下方的查詢裏,請直接貼入Select * from Win32_OperatingSystem Where (Caption Like "%Microsoft Windows 7%") OR (Caption Like "%Microsoft® Windows Vista%") 文字 ,再按下「確定」,再到步驟2的圖中,按下「儲存」。

(6).重覆步驟2和3,新增一條For Windows XP的規則,其內容為Select * from Win32_OperatingSystem Where (Caption Like "%Microsoft Windows XP%")

(7).在Group policy上,建立二條Policy,分別是針對舊的防火牆和新的防火牆做設定。假設這條Policy要套在Vista和Win7上,請在右下方的 WMI篩選上以下拉選單選到剛剛步驟3產生的條件。同樣的,假設您的policy是要套在XP上,請選到for XP的條件。

(8).如此,即使 OU下同時有不同版本的作業系統,即使這二條policy同時和此 OU產生連結,當Client電腦開機後,會依照WMI篩選器的條件,只套用符合規定的policy來套用。

四、隱藏C糟Orant 資料夾(避免被User刪掉)

(1).在ghost source 裡隱藏c糟orant之資料夾

(2).移除隱藏資料夾

平時我們隱藏資料夾後,別人只需在資料夾選項裡顯示所有文件,就可以看見了,我們可以在群組原則裡移除這個選項:

位置:用戶組態>管理範本>Windows元件>Windows檔案總管從 [工具] 功能表移除 [資料夾選項] 功能表項目

平時我們隱藏資料夾後,別人只需在資料夾選項裡顯示所有文件,就可以看見了,我們可以在群組原則裡移除這個選項:

位置:用戶組態>管理範本>Windows元件>Windows檔案總管從 [工具] 功能表移除 [資料夾選項] 功能表項目

五、關閉Windows 防火牆

GPO內的 系統管理範本 > 網路 > 網路連線 > windows防火牆 > 網域設定檔 > Windows 防火牆:保護所有的網路連線> 停用

GPO內的 系統管理範本 > 網路 > 網路連線 >windows防火牆 > 標準設定檔 > Windows 防火牆:保護所有的網路連線 > 停用

六、開機訊息

GPO內的 電腦設定 > windows設定 > 安全性設定 > 本機原則 > 安全性選項

在右窗格,連按兩下 原則 ,然後根據這些的步驟,建立訊息文字:

a.按一下 [ 互動式登入: 訊息的嘗試登入的使用者標題 ],然後輸入希望出現在郵件 對話方塊的標題列的文字。

b.按一下 [ 互動式登入: 訊息給嘗試登入的使用者的文字 ],然後輸入希望出現在郵件] 對話方塊訊息的文字。

a.按一下 [ 互動式登入: 訊息的嘗試登入的使用者標題 ],然後輸入希望出現在郵件 對話方塊的標題列的文字。

b.按一下 [ 互動式登入: 訊息給嘗試登入的使用者的文字 ],然後輸入希望出現在郵件] 對話方塊訊息的文字。

七、關閉開機登入Ctrl+alt +DEL鍵

群組原則 > 電腦設定 > Windows 設定 > 安全性設定 > 本機原則 > 安全性選項

把“互動式登入:不需要按 CTRL+ALT+DEL 鍵”改為啟用即可。

八、密碼原則相關設定

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 最少密碼長度 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最長使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最短使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 重設帳戶間隔 = ? 分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定時間 = ?分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定閥值 = ? 次

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最長使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最短使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 重設帳戶間隔 = ? 分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定時間 = ?分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定閥值 = ? 次

九、開機關機預設網域

僅能對 Win Nt / 2000 / xp / 2003 有效,因為Vista/Win7/2008 後並沒有支援預設網域這個機碼。

電腦設定 > 原則 > Windows 設定 > 指令碼 > 啟動 > 開機

Logon Script

@ECHO OFF

If exist "%Temp%\~import.reg" (

Attrib -R -S -H "%Temp%\~import.reg"

del /F /Q "%Temp%\~import.reg"

If exist "%Temp%\~import.reg" (

Echo Could not delete file "%Temp%\~import.reg"

Pause

)

)

> "%Temp%\~import.reg" ECHO Windows Registry Editor Version 5.00

>> "%Temp%\~import.reg" ECHO.

>> "%Temp%\~import.reg" ECHO [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

>> "%Temp%\~import.reg" ECHO.

>> "%Temp%\~import.reg" ECHO "AltDefaultDomainName"="ABC"

>> "%Temp%\~import.reg" ECHO "DefaultDomainName"="ABC"

>> "%Temp%\~import.reg" ECHO "AutoAdminLogon"="0"

START /WAIT REGEDIT /S "%Temp%\~import.reg"

DEL "%Temp%\~import.reg"

十、禁用外接儲存媒體

在Windows Server 2003 AD下

將下列文字存成一個ADM檔案:

=================================

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME "SYSTEM\CurrentControlSet\Services\USBSTOR"

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END

=================================

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME "SYSTEM\CurrentControlSet\Services\USBSTOR"

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END

Windosw Server 2008_資料夾重新導向實作 By Keynes

資料來源

實驗環境

Windows Server 2008 AD : 網域AD角色,我們會於此電腦上,開立一個共用資料夾供資料夾重新導向存放資料之用

Windows XP: 工作站測試角色,我們利用資料夾重新導向GPO原則套用此工作站登入者yadier 做為GPO生效測試

實驗目標

若我們規劃一台File Server 對網域使用者進行 資料夾重新導向GPO套用(假如:我的文件夾),我們可以即可以建立

檔案異地備份,當 網域使用者yadier一登入該主機後,我們可以規範使用者將公司內部重要資產文件儲存於我的文件夾

內即可將該文件備份遠端FileServer效果.

———-實驗開始————-

(1.)打開AD使用者電腦工具:我們增加一組織名為solo,便建立一位User名為: yadier

(2.)AD角色(MIKE):我們於AD角色這台主機上 C:data_test 分享共用

*我們於權限設置新增成員Everyone:共用擁有者*(完全控制之權限)

*設定共享完成後,其完整共享路徑為: \mikedata_test (強烈建議隱藏該共用資料夾)

(3.)AD角色(MIKE):接者我們打開"群組原則管理"工具->群組原則物件(新增一筆新原則)

新增GPO->取名為:資料夾重新導向

接者我們著手編輯"資料夾重新導向"這條GPO

群組原則編輯器: 我們找到以下路徑

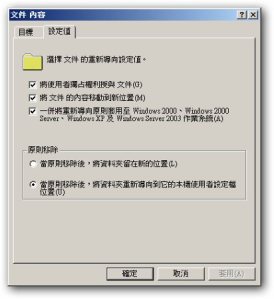

電腦設定/使用者設定/Windows 設定/資料夾重新導向 ,我們點選[ 文件 ]以設計資料夾重新導向

*我們可以知道資料夾重新導向下有許多類別(Exsample:桌面,文件….下載等)*

此些類別完全適用且符合資料夾路徑對應的OS僅有: Windows 7 與Windows VISTA 新系統架構

舊系統Windows XP, Server 2003, Server 2000, 僅適用以下資料夾重新導向類別套用

我的文件,我的圖片,開始功能表 三類別

基本: 我們設計將每個人資料夾重新導向同一位置(便於存放管理)

進階:當然我們可以一群組劃分多個重新導向資料夾設置

目標資料夾位置:

為每個使用於根路徑建立一個資料夾: 即是:當被資料夾重新導向GPO套用的User(Or組織)假設為yadier,即會在

\mikedata_test #此路徑下建立一個是用者資料夾Ex: yadier

[即是: yadier 之我的文件夾實際存放的位置]

根路徑: \mikedata_test #請填入如左所述

接者切換[設定值]: 請將一併將重新導向原則套用至window 2000 ,windows 2003, Windowxp….打勾

預設此OPTION在Server 2008 是未開啟(可能希望企業加速汰換成vista或windows 7 = =")

若您工作站為舊版Windows XP,Windows Server 2003 ,有使用到資料夾重新導向功能

請務必勾選此OPTION,若不信邪不勾選此OPTION,此GPO一輩子都不會生效……

資料夾重新導向GPO: 經由上面幾個步驟我們設置完成此GPO接下來是做[繫結]GPO動作

我們打開[群組原則管理]工具

套用目標: OU = solo, User = yadier #我們將利用 SOLO此組織下User yadier進行套用測試

點選solo此組織(右鍵): 連結至現有GPO(選擇資料夾重新導向)即可

接者我們檢查此GPO繼承內容是否已符合我們需要(下圖顯示已OK)

此階段我們必須下 gpupdate /force 強制使GPO套用至組織&生效

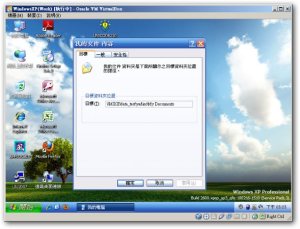

(4.)工作站登入測試(WindowsXP):接者我們利用yadier 此網域帳號登入該工作站

我們點開[我的文件]: 很明顯的,我們可以發現此資料夾路徑已被導向至遠端File Server

*套用此GPO之前為本機路徑*

此資料夾內容將與yadier內[我的文件]即為同步存取,順利完成此LAB

2015年9月10日 星期四

以群組原則設定網域使用者擁有 Local Administrator 權限及修改密碼

資料來源

首先,因為網域使用者帳號預設是放在DC的「網域名稱→User」底下,而這個「User」並無法直接設定群組原則(Group Policy)。此外企業內的電腦通常會因各種因素而有不同的管理需求,所以應該要建立不同的OU來做管理。簡單的來說,我們可以先在「群組原則管理」(gpmc.msc)中的「群組原則物件」建立一些符合需求的原則,然後建立各部門的OU,最後再依實際需求將「群組原則物件」複製到那個OU去(或是直接在OU裡面新增原則),比較能符合現實層面的管理。

一、賦予權限: 讓網域內的特定使用者擁有本機 Administrator 帳戶權限:

那如果要讓某位網域使用者 (假定為 CYCU\TEST1) 具備某一個OU下所有成員電腦中的系統管理員權限,若直接將這個 CYCU\TEST1 加入 Domain Admins 群組雖是最快的方式。但如此一來,這個 CYCU\TEST1 就具備了管理網域的權限,這樣權限絕對是過大了。因此建議的作法是在OU底下使用群組原則中的「受限群組」來將網域使用者加到 Administrators 群組織中,以後客戶端就可以使用 Administrator 這個管理員帳戶登入自己的電腦。操作的方式請參照下圖:

二、收回權限: 每次開機時修改網域內使用者的本機 Administrator 帳戶密碼:

雖然上面介紹了如何給 Local Administrator 權限,但筆者還是不太適合,因為那樣真的就有點失去 AD 的意義了,每個人都不受控制… 其實不給 Local Administrator 最主要的用意是在於防範使用者被賦予該部電腦的最高管理權限,可能導致中毒時去攻擊其他網域內的電腦,所以為了安全性,不開放才是比較好的做法啊…

那有什麼好方法可以管理 Local Administrator 帳戶的權限呢? 如果公司政策支持的話,網管人員最簡單的做法就是寫一個 vbs,如此就可以修改網域內每部電腦的 Local Administrator 密碼,然後統一保管,並要求使用者必須以網域帳號登入。以下的範例是修改 Local Administrator 的密碼為 12345678(如果 AD 裡面設定密碼必須複雜化,則這個 vbs 可能不會修改客戶端 Local Administrator 帳戶密碼):

strComputer = "."

Set objUser = GetObject("WinNT://" & strComputer & "/Administrator,user")

Set objUser = GetObject("WinNT://" & strComputer & "/Administrator,user")

objUser.SetPassword "12345678"

objUser.SetInfo

1.在OU底下使用群組原則後再依下圖操作:

2.點選「顯示檔案」:

3.將第一步修改密碼的 vbs 放進去後即可讓使用者在登出後自動執行:

4.上述兩種原則設定完成後,如果想立即讓網域底下的電腦生效,請在 DC 上輸入「gpupdate /force」:

標籤:

資訊安全,

Windows Server 2003

2014年5月9日 星期五

[MIS求生] 網管人員一定要做的十大限制手段

還記得我們之前提到的網管人員最想禁止的10大危險動作嗎?其實辦公室的資源雖然是公司的,卻是大家都在使用,一旦出現任何問題,往往受害的還是自己(工作被耽誤、被客戶老闆譙),所以如果你有前面的十項危險行為,請記得要改正才好。

接下來我們來看看網管人員為了保持辦公室的網路安全,通常都會使用哪些手段來管理和預防,如果你自己本身就是MIS,請看看以下10項是否都有做到,這是身為網管必備的求生技能喔!

接下來我們來看看網管人員為了保持辦公室的網路安全,通常都會使用哪些手段來管理和預防,如果你自己本身就是MIS,請看看以下10項是否都有做到,這是身為網管必備的求生技能喔!

1. 善用作業系統中的管理工具

(AD網域是一定要架設的,這樣群組原則設定就可以對大多危險行為做出控管了)

(AD網域是一定要架設的,這樣群組原則設定就可以對大多危險行為做出控管了)

2. 降低使用者的操作權限

(透過不同的帳戶層級來對使用者限制,通常不會給一般員工Administrator的權限)

3. 依使用需求開放程式的使用權

(有些程式必須要有Administrator權限才能使用,這時候就必須依照特殊要求來開放了)

(有些程式必須要有Administrator權限才能使用,這時候就必須依照特殊要求來開放了)

4. 強制要求密碼強度

(根據統計,123456是最多人使用的懶人密碼,網管可以限制使用者使用類似的簡單密碼,加強安全性)

(根據統計,123456是最多人使用的懶人密碼,網管可以限制使用者使用類似的簡單密碼,加強安全性)

5. 善用安全程式所內建的密碼控管

(幫防毒軟體設定移除密碼可以增加不少安全性)

(幫防毒軟體設定移除密碼可以增加不少安全性)

6. 停用密碼記憶功能

(許多軟體都會有密碼記憶功能,如果可以關掉的話將可減少被駭客濫用資料的危險)

(許多軟體都會有密碼記憶功能,如果可以關掉的話將可減少被駭客濫用資料的危險)

7. 禁用隨身碟或明令要求資料不許攜出

(隨身碟這類產品對於許多公家機關或金融機構都是禁止的,如果你公司的資料也都是屬於機密,最好也能避免使用)

(隨身碟這類產品對於許多公家機關或金融機構都是禁止的,如果你公司的資料也都是屬於機密,最好也能避免使用)

8. 教育使用者

(其實對多數使用者曉以大義,並且告訴他們合適的替代方案,大多可以接受網管的安排使用新方式辦公)

(其實對多數使用者曉以大義,並且告訴他們合適的替代方案,大多可以接受網管的安排使用新方式辦公)

9. 使用獎勵或懲罰

(獎勵與懲罰可以在主管同意後進行,若是沒有主管的背書則往往流於形式)

(獎勵與懲罰可以在主管同意後進行,若是沒有主管的背書則往往流於形式)

10.其它

※想知道這更詳細的網管手段嗎?想知道更多的網管自保能力嗎?請看:

《MIS救難手冊:網管問題實戰速解》

《MIS救難手冊:網管問題實戰速解》

2014年5月8日 星期四

Active Directory 設計

Active Directory 設計

Active Directory 可供應用程式在分散式計算環境中尋找、使用和管理目錄資源。在建立 Active Directory 架構時,您必須小心考量環境的安全性界限。詳細規劃組織的安全性委派和實作時間表可使組織的Active Directory 設計獲得更高的安全保障。

建立 Windows Server 2003 目錄界限

這些界限在安裝 Active Directory 時自動建立,但是您必須確定權限界限符合組織需求和原則。

安全性界限-定義組織內各種群組的自治或區隔。

樹系對網域安全性界限-建立個別的樹系來使您的環境遠離居心不良的管理員。

管理界限-由於區隔服務和資料的潛在需要,定義必要的各種管理層級。

服務管理員-負責設定和提供目錄服務。

1.主要負責目錄服務的網域管理群組。

2.負責網域名稱系統 (DNS) 管理的管理員群組。

3.負責 OU 管理的管理員群組。

4.負責基礎結構伺服器管理的管理員群組。

資料管理員-負責管理儲存在 Active Directory 中或加入 Active Directory 的電腦上的資料。

促進群組原則管理和委派的 OU 結構

了解如何透過群組原則保障您組織的網域、網域控制站,並確保特定的伺服器角色安全。

OU->提供一個簡單的方法來對為使用者、電腦和其他安全性主體進行分組,也是區隔系統管理界限的有效方法。

->依據伺服器角色,提供不同的群組原則物件 (GPO)

委派管理和套用群組原則

在每一個容器上個別設定存取權控制清單 (ACL),將 OU 控制委派給群組或個人。

管理群組

將使用者、安全性群組或伺服器群體以容器區隔,來達到自治管理的目的。

基礎結構伺服器就是一個應用範圍。包含執行基本網路服務 (如執行 WINS 和 DHCP 服務) 的伺服器等所有非網域控制站。

所有 DNS 伺服器都是在位於網域控制站 OU 中的網域控制站上執行。這裡的 DNS 伺服器就不算是基礎結構伺服器。

下列圖表提供這種 OU 的高層次檢視。

圖 1

管理的 OU 委派

管理的 OU 委派

只要將伺服器移到一個 OU (也就是基礎結構 OU),然後將 OU 控制委派給相關的管理群組即可。

群組原則應用

請使用群組原則和委派管理來套用特定設定、權利和行為到 OU 內的所有伺服器。

圖 2

GPO 應用程式層級

GPO 應用程式層級

安全性範本

安全性範本是以文字為主的檔案。範本檔案的有些段落含有以由 Security Descriptor Definition Language (SDDL) 撰寫的特定 ACL。

範本管理

通過驗證的使用者有權讀取「群組原則」物件中所含的所有設定。將用於實際執行環境的安全性範本儲存在負責實作群組原則的管理員可以存取的安全位置。處理未經授權的篡改。

管理群組原則和匯入安全性範本

成功的 GPO 應用事件

時間設定

基礎伺服器角色組織單位-目標是建立涵蓋所有伺服器的完整群組原則,同時確保位於 Active Directory 內的伺服器符合您的環境的安全性標準。

成員伺服器基礎原則

伺服器角色類型和組織單位

圖 3

設定增量群組原則

設定增量群組原則

表 1:Windows Server 2003 角色

伺服器角色

|

說明

|

安全性範本

|

|---|---|---|

Windows Server 2003 網域控制站

|

含有 Active Directory 網域控制站的群組。

|

Enterprise Client – Domain Controller.inf

|

Windows Server 2003 成員伺服器

|

屬於網域的成員並位於成員伺服器 OU 之中或以下的所有伺服器。

|

Enterprise Client – Member Server Baseline.inf

|

Windows Server 2003 檔案伺服器

|

含有已鎖定檔案伺服器的群組。

|

Enterprise Client – File Server.inf

|

Windows Server 2003 列印伺服器

|

含有已鎖定列印伺服器的群組。

|

Enterprise Client – Print Server.inf

|

Windows Server 2003 基礎結構伺服器

|

含有已鎖定 DNS、WINS 和 DHCP 伺服器的群組。

|

Enterprise Client – Infrastructure Server.inf

|

Windows Server 2003 IAS 伺服器

|

含有已鎖定 IAS 伺服器的群組。

|

Enterprise Client – IAS Server.inf

|

Windows Server 2003 憑證服務伺服器

|

含有已鎖定憑證授權 (CA) 伺服器的群組。

|

Enterprise Client – CA Server.inf

|

Windows Server 2003 Bastion 主機

|

含有網際網路專用伺服器的群組。

|

High Security – Bastion Host.inf

|

Windows Server 2003 IIS 伺服器

|

含有已鎖定 IIS 伺服器的群組。

|

Enterprise Client – IIS Server.inf

|

圖 4

OU 設計範例

OU 設計範例

表 2:OU 及管理群組

OU 名稱

|

管理群組

|

|---|---|

網域控制站

|

網域工程

|

成員伺服器器

|

網域工程

|

基礎結構

|

作業

|

檔案

|

作業

|

列印

|

作業

|

IAS

|

網域工程

|

CA

|

企業管理

|

Web

|

Web 服務

|

標籤:

AD,

Windows Server 2003

2014年3月17日 星期一

Windows Server 2008 R2 加入 2003 網域

建置環境架構圖

使用「Windows Server 2008 R2」加入「Windows Server 2003」網域,會遇到「此問題」

將「Windows Server 2008 R2」光碟,放入「Windows Server 2003」,進入「support\adprep」找到「adprep32.exe」

PS.「adprep」分「32」與「64」兩種位元版本,「adprep32」為「32」位元,「adprep」為「64」位元

使用「命令提示字元」執行「adprep32 /forestprep」

輸入「C」,然後「Enter」

自動運行「Schema」擴充,讓「2003」認得「2008」

跑完以後,就會出現

「Adprep Successfully updated the forest-wide information」,表示成功嚕

接下來,執行「adprep32 /domainprep /gpprep」

奇怪,怎麼顯示

「Adprep detected that the domain is not in native mode」

別忘記,需要提高「Windows Server 2003」網域功能等級

提高「網域功能等級」為「Windows Server 2003」

PS. 預設為「Server 2000」

接著再次執行「adprep32 /domainprep /gpprep」,就完成嚕

完成上述步驟,您的「Windows Server 2008 R2」,就可以順利加入「Windows Server 2003」的「網域」

參考資料:

訂閱:

意見 (Atom)