Java知識分享網

http://www.java1234.com/

2015年9月17日 星期四

2015年9月16日 星期三

Leo' Blog: Linux Red Hat 安裝 OpenKM 6.3 Community 以及連結Postgre...

Leo' Blog: Linux Red Hat 安裝 OpenKM 6.3 Community 以及連結Postgre...: OpenKM是一套設計完整精良的Web化文件管理系統,而社群版支援的作業平台包括Windows Server、Debian、Ubuntu、Red Hat、CentOS、Fedora、Mac OSX、Otros,且可順利的整合LDAP與Active Directory的認證管理,可...

2015年9月15日 星期二

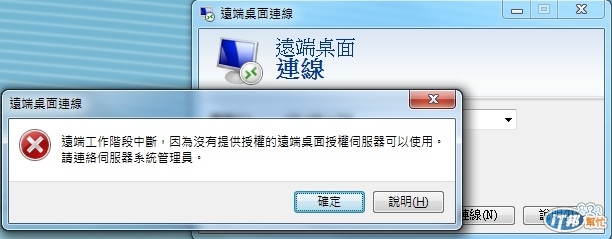

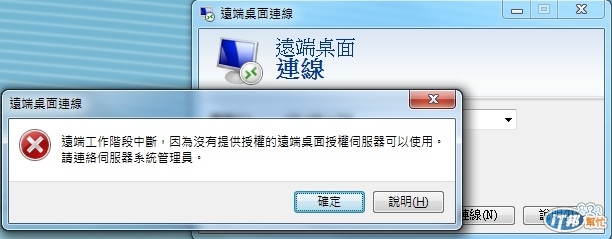

遠端桌面連線出現錯誤視窗

資料來源

今天要在公司裡連線到主機的遠端桌面連線,結果出現錯誤視窗,但根據上面寫的內容去GOOGLE,沒有看到一面的錯誤訊息,想請問大家這個該怎麼解決呢?謝謝

解決方式

移除 RDP 用戶端的 Terminal Server 使用權

如果未經授權的用戶端是初次與 Terminal Server 連線,Terminal Server 會發給用戶端暫時的「終端機伺服器用戶存取使用權」(Terminal Server Client Access License,CAL) 權杖。在使用者登入工作階段後,「終端機伺服」會指示「授權伺服器」標記已發行的暫時 Terminal Server CAL 權杖為經確認。

下次用戶端連線時,就會嘗試將經確認的暫時 Terminal Server CAL 權杖升級為完整 Terminal Server CAL 權杖。即使沒有可用的授權權杖,暫時 Terminal Server CAL 權杖在 90 天內還是有效的。授權會儲存在用戶端的登錄中。

如果要清除用戶端的授權快取,只要刪除這個機碼及其子機碼就可以了。下次用戶端連線至伺服器時,將會取得其他授權。

32 位元 RDP 用戶端將其授權儲存在 HKEY_LOCAL_MACHINE\Software\Microsoft\MSLicensing 機碼之下。

至於 16 位元的 RDP 用戶端,請先執行 regedit /v。然後刪除 \Software\Microsoft\MSLicensing 之下的機碼,以清除用戶端的授權快取。您也可以刪除 \Windows\System\Regdata 中的 BIN 檔案。

Macintosh 的 RDP 用戶端會將授權儲存在本機電腦的檔案中,位於 /users/Shared/Microsoft/RDC Crucial Server Information/ 下的資料夾階層。如果要清除 Macintosh 用戶端的授權快取,請刪除這個資料夾的內容。下次用戶端連線至伺服器時,將會嘗試取得新的授權。

Windows 7 64 bit 以管理員權限刪除

HKEY_LOCAL_MACHINE\Software\Microsoft\MSLicensing 下所有機碼。

右鍵點 遠端桌面連線,以管理員權限打開即可重新產生新的授權

今天要在公司裡連線到主機的遠端桌面連線,結果出現錯誤視窗,但根據上面寫的內容去GOOGLE,沒有看到一面的錯誤訊息,想請問大家這個該怎麼解決呢?謝謝

解決方式

移除 RDP 用戶端的 Terminal Server 使用權

如果未經授權的用戶端是初次與 Terminal Server 連線,Terminal Server 會發給用戶端暫時的「終端機伺服器用戶存取使用權」(Terminal Server Client Access License,CAL) 權杖。在使用者登入工作階段後,「終端機伺服」會指示「授權伺服器」標記已發行的暫時 Terminal Server CAL 權杖為經確認。

下次用戶端連線時,就會嘗試將經確認的暫時 Terminal Server CAL 權杖升級為完整 Terminal Server CAL 權杖。即使沒有可用的授權權杖,暫時 Terminal Server CAL 權杖在 90 天內還是有效的。授權會儲存在用戶端的登錄中。

如果要清除用戶端的授權快取,只要刪除這個機碼及其子機碼就可以了。下次用戶端連線至伺服器時,將會取得其他授權。

32 位元 RDP 用戶端將其授權儲存在 HKEY_LOCAL_MACHINE\Software\Microsoft\MSLicensing 機碼之下。

至於 16 位元的 RDP 用戶端,請先執行 regedit /v。然後刪除 \Software\Microsoft\MSLicensing 之下的機碼,以清除用戶端的授權快取。您也可以刪除 \Windows\System\Regdata 中的 BIN 檔案。

Macintosh 的 RDP 用戶端會將授權儲存在本機電腦的檔案中,位於 /users/Shared/Microsoft/RDC Crucial Server Information/ 下的資料夾階層。如果要清除 Macintosh 用戶端的授權快取,請刪除這個資料夾的內容。下次用戶端連線至伺服器時,將會嘗試取得新的授權。

Windows 7 64 bit 以管理員權限刪除

HKEY_LOCAL_MACHINE\Software\Microsoft\MSLicensing 下所有機碼。

右鍵點 遠端桌面連線,以管理員權限打開即可重新產生新的授權

authenticated users

資料來源

Authenticated Users:Windows系统中所有使用用户名、密码登录并通过身份验证的账户,不包括来宾账户Guest,即使来宾帐户有密码。 与Everyone的区别在于Everyone包括所有账户,如内置的来宾账户和LOCAL_SERVICE。[1]

- 中文名

- 经过身份验证的用户

- 外文名

- authenticated users

- 性 质

- 科学

- 类 别

- 计算机

基本介绍编辑

Authenticated Users(经过身份验证的用户)用户组具有向 Active Directory 域中添加10个计算机账户的能力。这些新计算机账户在计算机容器中创建。

用该组代替everyone组可以防止匿名访问。

解决办法编辑

拒绝Authenticated Users组造成Administrator无法访问AD对象的解决办法:

为了限制用户访问Address Lists修改了Exchange Server Manager里面Address Lists的安全设置,但是,错误地拒绝了Authenticated Users的访问权限。

因为Administrator属于Authenticated Users组,所以无法再从管理控制台用Administrator来访问。不要说Administrator,任何验证用户都没有办法访问了,添加新的Admin也不行。

Guest用户不属于Authenticated Users,所以可以绕过去……但是Guest用户不具有任何修改权限。

Schema Admin Users可以修改AD架构,所以我们临时把Guest加入到改组,建议这样做的时候限制网络的访问,在单机上操作,规避风险。

使用Runas方式打开ADSIEdit工具,

CN=All Address Lists,CN=Microsoft Exchange,CN=Services,CN=Configuration,DN=,DN=,DN=

DN代表您的域名,根据实际情况调整。

修改安全设置,恢复Administrtor的管理权。

最后,将Guest的权限收回。

操作步骤编辑

1、在控制面板帐户中开启来宾帐户

2、我的电脑上点右键,点管理>本地用户和组>用户

3、在Guest上点右键,选属性

[localimg=180,144]2[/localimg]

4、在属性窗口中点隶属于选项卡,点添加,在弹出窗口中点高级,点立即查找

[localimg=180,111]3[/localimg]

5、双击搜索结果中的“Administrator”,弹出窗口点确定,隶属于窗口继续点确定

[localimg=141,150]4[/localimg]

6、用Guest帐户登录,选择要修改的文件夹、磁盘,将Authenticated Users修改为允许即可。

7、将Guest帐户的权限收回。

郵件伺服器選擇要點

資料來源

1.共用群組

2.共用通訊錄

3.共用行事曆(Optional)

4.不在辦公室通知

5.授權讀取/代發/編輯 mail / 行事曆

6.Web Mail介面

7.POP3/IMAP4

8.帳號鎖定/離職群組鎖定

9.mail box quota

10.管理員檢視(允許管理員監看或處理使用者郵箱)

11.轉發/複本 for 主管 or 離職人員

12.郵件即時備份機制(或是郵件稽核機制)(Optional)

13.會議邀請整合會議室/資源

14.待辦事項

15.Spam Filter

16.防毒

17.Outlook 相容(Optional)

18.郵件誤發取回/索取回條(Optional)

19.郵件加密/禁止複製/禁止轉發

20.免責聲明

21.帳號收發限制

22.多帳號信箱

23.多網域

1.共用群組

2.共用通訊錄

3.共用行事曆(Optional)

4.不在辦公室通知

5.授權讀取/代發/編輯 mail / 行事曆

6.Web Mail介面

7.POP3/IMAP4

8.帳號鎖定/離職群組鎖定

9.mail box quota

10.管理員檢視(允許管理員監看或處理使用者郵箱)

11.轉發/複本 for 主管 or 離職人員

12.郵件即時備份機制(或是郵件稽核機制)(Optional)

13.會議邀請整合會議室/資源

14.待辦事項

15.Spam Filter

16.防毒

17.Outlook 相容(Optional)

18.郵件誤發取回/索取回條(Optional)

19.郵件加密/禁止複製/禁止轉發

20.免責聲明

21.帳號收發限制

22.多帳號信箱

23.多網域

標籤:

資訊安全,

mail server

2015年9月14日 星期一

SOA(Start Of Authority)-入門

資料來源

fourleave.com.tw 網域名稱

retry 重試時間,代表當Secondary Server 進新連線更新動作時發生斷線,則多少秒後會再行連線一次。上述的 refresh 動作, 有時後會碰上網路斷線,或 primary named crash 等原因, 以致無法完成, 這時候 secondary會等這裏 retry time 所設定的時間, 再去確認.

expire 終止的時間,代表檔Secondary Server 進行連線更新動作時間超過多少秒不管是否完成都強制斷線。如果, secondary 一直無法連上 primary,那麼該 secondary server 對這一個 domain zone 的資料,最長的有效時間,就是由 expire time 這一欄定義,超過這一時間,secondary 仍然連不上 primary,接下來,連此 secondary 也會宣告放棄,不再聲稱擁有該 domain zone 的正式 data。

每個特定的網域名稱責任區域 (domain zone) 都必須定義一個 SOA (Start Of Authority,網域權限區的起始宣告),在 SOA 記錄裏,記載著關於該 域名權責區域的一些主要網域名稱伺服器 ( primary DNS server) 和其它相關的次要名稱伺服器( secondary DNS server) 之運作資訊。

而所謂的 SOA ,主要標示一個網域權限區的起點,但是,除了標記起點外, SOA 記錄也內含該權限區裡,與時效有關的參數及管理資訊,任何一個權限區內的資料並不一定限制在描述單一個網域或次網域,也可以包含其它網域,不過一般較常見的是只有包含一個網域或次網域的名稱資料。

一般說來,我們可以透過一些簡單的查詢軟體或網路指令,來取得相關資訊,例如,我們可以使用nslookup 來查閱某一個 domain zone 的 DNS server 資料, 舉例如下:

> fourleave.com.tw

Server: ns3.green.net

Address: 202.182.203.253

Server: ns3.green.net

Address: 202.182.203.253

fourleave.com.tw

primary name server = nsc.green.net

responsible mail addr = info.green.net

serial = 2001082912

refresh = 10800 (3 hours)

retry = 3600 (1 hour)

expire = 604800 (7 days)

default TTL = 86400 (1 day)

fourleave.com.tw nameserver = nsc.wyith.net

fourleave.com.tw nameserver = ns4.wyith.net

fourleave.com.tw nameserver = ns3.wyith.net

fourleave.com.tw MX preference = 10, mail exchanger = mxc.green.net

fourleave.com.tw nameserver = nsc.green.net

fourleave.com.tw nameserver = ns4.green.net

fourleave.com.tw nameserver = ns3.green.net

nsc.green.net internet address = 202.182.203.249

ns4.green.net internet address = 202.182.203.253

ns3.green.net internet address = 202.182.203.252

mxc.green.net internet address = 202.182.170.39

primary name server = nsc.green.net

responsible mail addr = info.green.net

serial = 2001082912

refresh = 10800 (3 hours)

retry = 3600 (1 hour)

expire = 604800 (7 days)

default TTL = 86400 (1 day)

fourleave.com.tw nameserver = nsc.wyith.net

fourleave.com.tw nameserver = ns4.wyith.net

fourleave.com.tw nameserver = ns3.wyith.net

fourleave.com.tw MX preference = 10, mail exchanger = mxc.green.net

fourleave.com.tw nameserver = nsc.green.net

fourleave.com.tw nameserver = ns4.green.net

fourleave.com.tw nameserver = ns3.green.net

nsc.green.net internet address = 202.182.203.249

ns4.green.net internet address = 202.182.203.253

ns3.green.net internet address = 202.182.203.252

mxc.green.net internet address = 202.182.170.39

fourleave.com.tw 網域名稱

primary name server 主網域名稱伺服器

responsible mail addr info.green.net

指定DNS管理員的E_mail位址,這裡要以 . 取代 @ ,例如:管理員位址是 info@green.net 則填成 info.green.net。

指定DNS管理員的E_mail位址,這裡要以 . 取代 @ ,例如:管理員位址是 info@green.net 則填成 info.green.net。

serial 設定序號,當修改一次此檔案內容,序號就一定要更改得比原先值大一些,一般是以西元日期與設定次數來作為序號值,如2001.8.29作了當日的第十二次修改則序號就改為2001082912。

refresh 每多少秒更新一次所保存之Secondary Server 的資料庫資料,也就是說告知每幾秒複製一次Secondary Server 上的資料,Secondary Server 設定在named.con中。更新時間,secondary DNS servers 和 primary DNS server 約定的時間,每經過這樣一段時間,secondary server 便會主動和 primary 連繫,check 兩者之間的序號,如果發現 primary 有更動( S/N 變大), 就接著將相關的 domain zone 資料, 傳回去 update.

retry 重試時間,代表當Secondary Server 進新連線更新動作時發生斷線,則多少秒後會再行連線一次。上述的 refresh 動作, 有時後會碰上網路斷線,或 primary named crash 等原因, 以致無法完成, 這時候 secondary會等這裏 retry time 所設定的時間, 再去確認.

expire 終止的時間,代表檔Secondary Server 進行連線更新動作時間超過多少秒不管是否完成都強制斷線。如果, secondary 一直無法連上 primary,那麼該 secondary server 對這一個 domain zone 的資料,最長的有效時間,就是由 expire time 這一欄定義,超過這一時間,secondary 仍然連不上 primary,接下來,連此 secondary 也會宣告放棄,不再聲稱擁有該 domain zone 的正式 data。

default TTL 這一欄,針對 DNS caching 而設計,是定出來給其它 domain zone 的 DNS server 用(不是自己用),每一個 DNS entry 都可以單獨定義一個 TTL 值,不過通常管理者,都沒有做如此繁鎖的設定,通常就是透過 SOA 上的 TTL 這一欄,設定一個 default 的 minimun TTL 值,給大家一起適用。

所有 Unix 的 DNS server, 本身幾乎都也兼具 caching server 的功能,但是, 對於從其它 domain zone 所得來的 entry, 其 caching 時間多長,有兩個原則:

1. 根據 remote domain zone 的 minimun TTL 這一欄而定;

2. 最長不超過 7 天。

1. 根據 remote domain zone 的 minimun TTL 這一欄而定;

2. 最長不超過 7 天。

這一方面,DNS caching 與其它 server 的 caching 方式不同,對某特定 entry 所做 caching 時間的長度,原則上由 remote domain zone 決定,而不是 local server。

舉例而言,假設有某個使用者, 透過 dns.seed.net.tw 查詢 mail.fourleave.com.tw ,如果一開始 dns.seed.net.tw 這個 DNS server 都沒有 mail.fourleave.com.tw的 IP 資料,那麼經由 DNS 查詢的正常管道,mail.fourleave.com.tw 會找到共有四個 DNS servers,可能查到 mail.fourleave.com.tw

-- nsc.green.net、ns4.green.net、ns3.green.net、mxc.green.net

至於 dns.seed.net.tw 會問哪一個,就不一定,(BIND/named 有一套 algorithm,視網路狀態,以及 dns.seed.net.tw 對某些 DNS server 過往的連線記錄而定)

舉例而言,假設有某個使用者, 透過 dns.seed.net.tw 查詢 mail.fourleave.com.tw ,如果一開始 dns.seed.net.tw 這個 DNS server 都沒有 mail.fourleave.com.tw的 IP 資料,那麼經由 DNS 查詢的正常管道,mail.fourleave.com.tw 會找到共有四個 DNS servers,可能查到 mail.fourleave.com.tw

-- nsc.green.net、ns4.green.net、ns3.green.net、mxc.green.net

至於 dns.seed.net.tw 會問哪一個,就不一定,(BIND/named 有一套 algorithm,視網路狀態,以及 dns.seed.net.tw 對某些 DNS server 過往的連線記錄而定)

訂閱:

文章 (Atom)