摘要:整理的常用群組原則

這是我大學時,半工半讀,在做SI幫客戶設計的一份群組原則~

一、利用群組原則設定WSUS更新來源

[電腦設定] > [系統管理範本] > [Windows 元件] > [Windows Update]。

設定近端,並輸入WSUS 的IP

二、利用群組原則設定IE

(1).Active X啟動 (記得閉閉Server 2008的IE ESC)

群組原則 > 使用者設定 > windows設定 > Internet Explorer維護 > 安全性

以下三個種類型的網路都要設定(網際網路、近端網路、信認網路)

- 關閉快顯封鎖

- Active X 自動執行

- 允許Flash 播放器 和 Java script

(2).固定首頁

1.群組原則 > 使用者設定 > windows設定 > Internet Explorer維護 > 安全性 > 重要URL: http://www.ABC.gov.tw/對應> 192.168.29.2

2.DNS要設定解析,不然找不到主機。

(3).匯入我的最愛

群組原則 > 使用者設定 > windows設定 > Internet Explorer維護 > URL> 我的最愛與連結

三、利用群組原則複製桌面捷徑

(1)請解開桌面捷徑包.rar 放置fileserver 並分享

(2). 群組原則 >使用者設定>Windows 設定> 指令碼> 登入>新增兩個個批次檔

Copylink_XP.bat

@echo off

copy /y "\\win2008ad1\desktop_templates\INFINITT G3 PACS.lnk" "%USERPROFILE%"\桌面"

copy /y "\\win2008ad1\desktop_templates\UltraVNC Viewer.lnk" "%USERPROFILE%"\桌面"

Copylink_Win 7.bat

@echo off

copy /y "\\win2008ad1\desktop_templates\UltraVNC Viewer.lnk" "%USERPROFILE%"\desktop"

copy /y "\\win2008ad1\desktop_templates\欲佈署至使用者桌面的程式.lnk" "%USERPROFILE%"\desktop"

(3).在DC 上,開啟群組原則,找到WMI篩選器。

(4).右鍵點選「新增」,在名稱裏輸入您指定的名稱(例如Windows 7 /Vista),再點選「新增」。

(5).在下方的查詢裏,請直接貼入Select * from Win32_OperatingSystem Where (Caption Like "%Microsoft Windows 7%") OR (Caption Like "%Microsoft® Windows Vista%") 文字 ,再按下「確定」,再到步驟2的圖中,按下「儲存」。

(6).重覆步驟2和3,新增一條For Windows XP的規則,其內容為Select * from Win32_OperatingSystem Where (Caption Like "%Microsoft Windows XP%")

(7).在Group policy上,建立二條Policy,分別是針對舊的防火牆和新的防火牆做設定。假設這條Policy要套在Vista和Win7上,請在右下方的 WMI篩選上以下拉選單選到剛剛步驟3產生的條件。同樣的,假設您的policy是要套在XP上,請選到for XP的條件。

(8).如此,即使 OU下同時有不同版本的作業系統,即使這二條policy同時和此 OU產生連結,當Client電腦開機後,會依照WMI篩選器的條件,只套用符合規定的policy來套用。

四、隱藏C糟Orant 資料夾(避免被User刪掉)

(1).在ghost source 裡隱藏c糟orant之資料夾

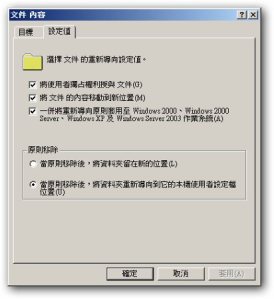

(2).移除隱藏資料夾

平時我們隱藏資料夾後,別人只需在資料夾選項裡顯示所有文件,就可以看見了,我們可以在群組原則裡移除這個選項:

位置:用戶組態>管理範本>Windows元件>Windows檔案總管從 [工具] 功能表移除 [資料夾選項] 功能表項目

平時我們隱藏資料夾後,別人只需在資料夾選項裡顯示所有文件,就可以看見了,我們可以在群組原則裡移除這個選項:

位置:用戶組態>管理範本>Windows元件>Windows檔案總管從 [工具] 功能表移除 [資料夾選項] 功能表項目

五、關閉Windows 防火牆

GPO內的 系統管理範本 > 網路 > 網路連線 > windows防火牆 > 網域設定檔 > Windows 防火牆:保護所有的網路連線> 停用

GPO內的 系統管理範本 > 網路 > 網路連線 >windows防火牆 > 標準設定檔 > Windows 防火牆:保護所有的網路連線 > 停用

六、開機訊息

GPO內的 電腦設定 > windows設定 > 安全性設定 > 本機原則 > 安全性選項

在右窗格,連按兩下 原則 ,然後根據這些的步驟,建立訊息文字:

a.按一下 [ 互動式登入: 訊息的嘗試登入的使用者標題 ],然後輸入希望出現在郵件 對話方塊的標題列的文字。

b.按一下 [ 互動式登入: 訊息給嘗試登入的使用者的文字 ],然後輸入希望出現在郵件] 對話方塊訊息的文字。

a.按一下 [ 互動式登入: 訊息的嘗試登入的使用者標題 ],然後輸入希望出現在郵件 對話方塊的標題列的文字。

b.按一下 [ 互動式登入: 訊息給嘗試登入的使用者的文字 ],然後輸入希望出現在郵件] 對話方塊訊息的文字。

七、關閉開機登入Ctrl+alt +DEL鍵

群組原則 > 電腦設定 > Windows 設定 > 安全性設定 > 本機原則 > 安全性選項

把“互動式登入:不需要按 CTRL+ALT+DEL 鍵”改為啟用即可。

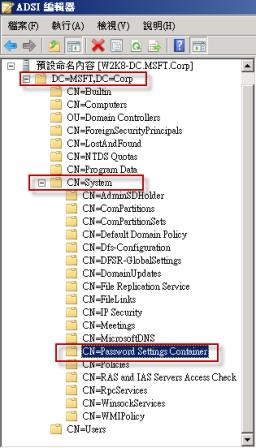

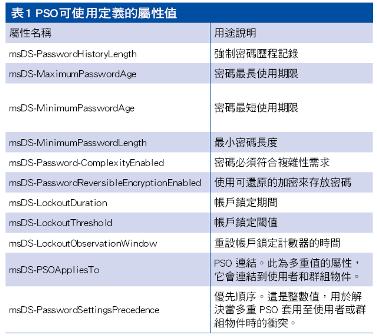

八、密碼原則相關設定

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 最少密碼長度 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最長使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最短使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 重設帳戶間隔 = ? 分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定時間 = ?分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定閥值 = ? 次

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最長使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 密碼原則 > 密碼最短使用期限 = ?

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 重設帳戶間隔 = ? 分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定時間 = ?分

電腦設定 > 原則 > 系統管理範本 > 安全性設定 > 帳戶原則 > 帳戶鎖定原則 > 帳戶鎖定閥值 = ? 次

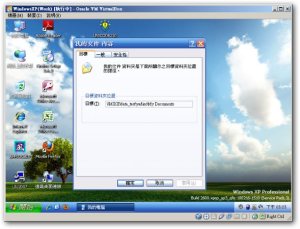

九、開機關機預設網域

僅能對 Win Nt / 2000 / xp / 2003 有效,因為Vista/Win7/2008 後並沒有支援預設網域這個機碼。

電腦設定 > 原則 > Windows 設定 > 指令碼 > 啟動 > 開機

Logon Script

@ECHO OFF

If exist "%Temp%\~import.reg" (

Attrib -R -S -H "%Temp%\~import.reg"

del /F /Q "%Temp%\~import.reg"

If exist "%Temp%\~import.reg" (

Echo Could not delete file "%Temp%\~import.reg"

Pause

)

)

> "%Temp%\~import.reg" ECHO Windows Registry Editor Version 5.00

>> "%Temp%\~import.reg" ECHO.

>> "%Temp%\~import.reg" ECHO [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

>> "%Temp%\~import.reg" ECHO.

>> "%Temp%\~import.reg" ECHO "AltDefaultDomainName"="ABC"

>> "%Temp%\~import.reg" ECHO "DefaultDomainName"="ABC"

>> "%Temp%\~import.reg" ECHO "AutoAdminLogon"="0"

START /WAIT REGEDIT /S "%Temp%\~import.reg"

DEL "%Temp%\~import.reg"

十、禁用外接儲存媒體

在Windows Server 2003 AD下

將下列文字存成一個ADM檔案:

=================================

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME "SYSTEM\CurrentControlSet\Services\USBSTOR"

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END

=================================

CLASS MACHINE

CATEGORY !!category

CATEGORY !!categoryname

POLICY !!policynameusb

KEYNAME "SYSTEM\CurrentControlSet\Services\USBSTOR"

EXPLAIN !!explaintextusb

PART !!labeltextusb DROPDOWNLIST REQUIRED

VALUENAME "Start"

ITEMLIST

NAME !!Disabled VALUE NUMERIC 3 DEFAULT

NAME !!Enabled VALUE NUMERIC 4

END ITEMLIST

END

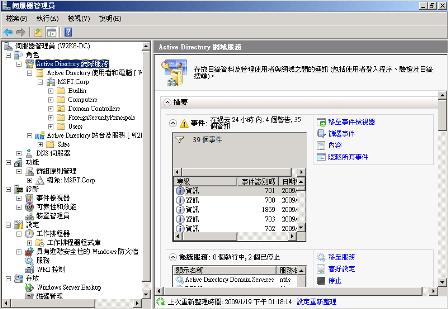

Active Directory與Active Directory網域服務(AD DS)

Active Directory與Active Directory網域服務(AD DS)